昨日(米国時間10/4)、Bloombergが報じたスクープはインターネットに鋭い亀裂をもたらした。一方の陣営はこの記事は正確であり、Bloombergの記者はかつてない規模の外国のハイテク・スパイがアメリカのハイテク産業に浸透し、途方もない損害をもたらしていることを暴露したというものだ。他の陣営は、そうではない、多くの人々がデタラメの騙されているのだという。

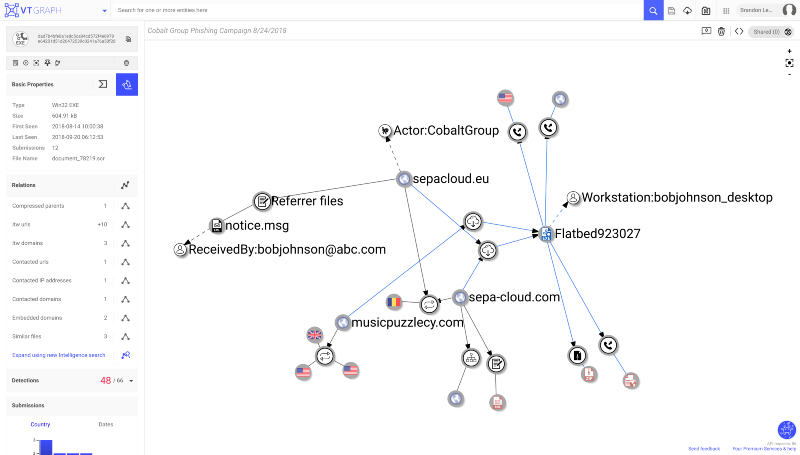

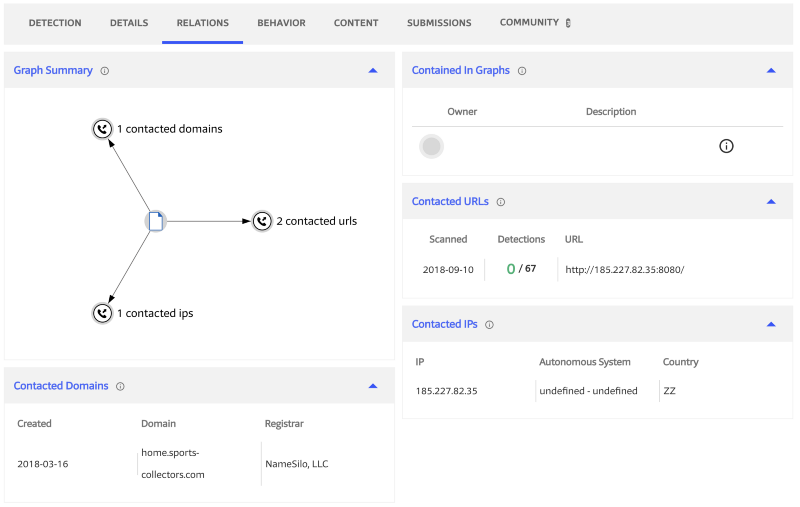

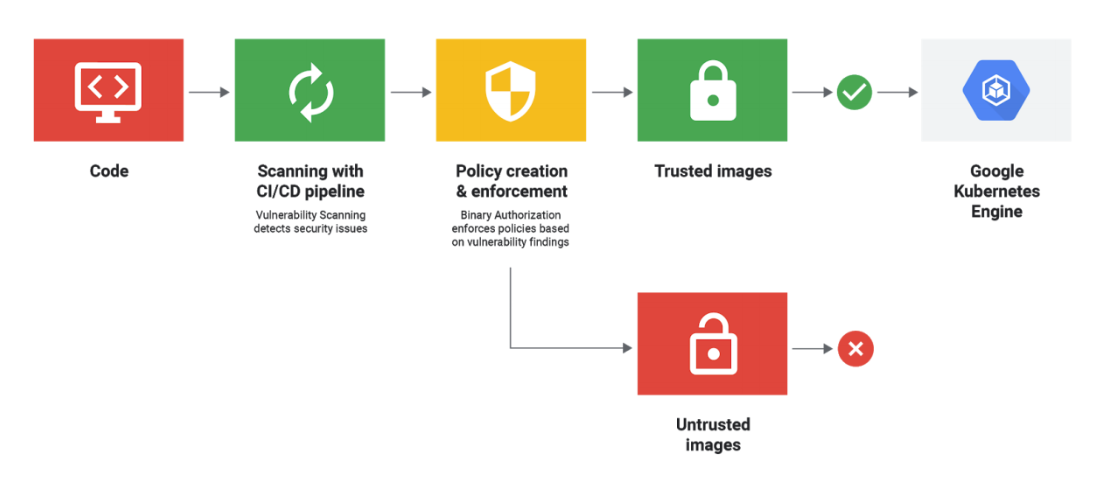

中国のスパイがアメリカのデータセンターで用いられているサプライチェーンに浸透し、Supermicroのマザーボードに鉛筆の芯の先端ほどの微小なチップを仕込んで情報を盗み出しているというのがBloombergの記事だ。SupermicroのボードはAppleからAmazonまでアメリカ中のデータセンターで用いられているという。

Apple、Amazon、Supermicro、それに中国政府はそろってこの報道を強く否定した。AppleとSupermicroはその後独自の否定声明を出している。これはめったにないことで、各社とも「なにも隠していない」と強調したいのだろう。声明は公開されており、一読することをお勧めする。

では国家機密の報道という闇の世界へようこそ。

私は過去5年間(最近はCBSで)主にサイバーセキュリティーに関する報道を担当してきた。CBSではサイバーセキュリティー関していくつかのスクープを発表している。これにはアメリカ政府が監視活動に役立てるため脆弱性を調査できるようプロダクトのソースコードを明かすようテクノロジー企業に秘密に圧力をかけていた件も含まれる。昨年私はNSAが5年間に5回もデータ漏えいを起こしていたことを突き止めた。発見した秘密情報は政府のアメリカ市民に対する情報収集活動は当初予想されたよりはるかに広汎であることを示していた。

私はBloombergのスクープに対して態度を決めかねている。

どんな分野であろうと事実を求めようとするジャーナリストが諜報コミュニティーから確実な情報を得るのは不可能に近い。スパイや外交官にとって機密情報を資格のない相手に明かすのは刑務所で長い時間を過ごすリスクを冒すことになる。事実、あるものは今も服役している。

セキュリティー担当記者がスクープできるのはトップクラスの情報源を握っているか、途方もないツキに恵まれているかどちらかだ――たいていの場合は後者だが。

当然読者は「スパイからのリーク」には用心深くなる。しかし一方、Bloombergは1990年以来、報道機関として高い評価を得てきた。調査は綿密で、重大なスクープなら10以上のソースから情報を得るのが普通だ。情報源は政府の内外にあり、証拠によって十分に裏付けのある記事を発表してきた。

とはいえ、こうしたスクープのソースは匿名であるのが普通だ。そもそも知る資格がなかったり、公開が禁じられている秘密情報であるなどの理由で情報源が法律的責任を追求される可能性があるからだ。しかしこれはアカウンタビリティーを難しいものにする。「事情に詳しい筋によれば」といった表現を好む記者はいない。記事が弱くなるからだ。記事に情報提供者の氏名が明記するのは記事が事実であるとことに責任を持つためだ。

一方で記事の対象となった企業からの否定声明は(これ自体Bloombergが正確に全文報道している)記事の内容が事実でないという証明にはならない。こうした声明は法務部を通して発表され、法律や諸規則に従っていることを主張している。証拠に基づいた報道を「言った、言わない」の水掛け論に持ち込もうという意図の場合もある。

そこでBloombergの記事に対して判断を下すのは読者に委ねられる。ジャーナリストはいかほどでも事実を報じることができるが、それを信じるか否かは結局読者だ。

Bloombergの記事に対するAppleの異議は、「指摘の内容があいまいだ」という点にある。しかし公平に言って、これほど重大なニュースであれば、最初から手の内をすべて見せることはあり得ない。しかしソースが他のニュースメディアに情報を流すのを防ぎながらさらに詳しい情報を得ようとする。情報源がライバルのメディアにも情報を流すというのは、スクープの価値を下げて報道の過熱を防ごうという意図で政府機関もときおり使うテクニックだ。

しかし記事で名指しされた企業、Apple、Amazon等も事情を知らず、闇の中にいる可能性がある。 外国政府による企業に対するスパイ行為に対するカウンターインテリジェンス活動が進行している場合、企業内でその事実をかすかにでも知ることになるのは一握りの人間だけなのは間違いない。アメリカの監視活動および対敵情報を所管する法律はこのような活動について「知る資格がある」人間を厳しく制限している。これは通常、企業の最高法務責任者に限られる。CEOや社長などその上司にはこの情報は知らされない。これは会社の経営陣が株主や市場に対して虚をつくことになるのを防止するためだ。

この点については2013年にエドワード・スノーデンが秘密文書多数を公開したときのことを考えてみるのがよい。

Apple他(この際はAmazonは含まれていなかった)のテクノロジー企業が関連したNSAのデータ収集プロジェクト、PRISMの存在が暴露された後、名指しされた企業はいっせいに強い言葉で関与を否定した。トップは知らなかったのだろうか? 半分は, イェスだ。しかしこうした場合、企業はチェリーピッキング、つまり自分たちに都合のいい部分だけに議論を限定することで、嘘をつかずに記事に反論することができる。 たとえば「アメリカ政府はPRISMでテクノロジー企業のサーバーから直接情報を入手している」という部分について、対象企業は「事実ではない」と否定した。しかし間接的アクセスまで否定したわけではなかった。そう主張すれば嘘になっただろう。

Bloombergの記事の批判者はチップのデザイン、スペック、機能などの技術的詳細を始めもっと情報が必要だと要求しいるがこれは正しい。元NSAの専門家、でRendition Infosecのファウンダーに転じたJake Williamsは、私の取材に答えて、問題の記事は「信頼できると思う。しかしもし事実でないと判明しても、(サプライチェーンを通じてサーバーに侵入する)能力は存在している。ネットワークが侵入されていないかどうかチェックできるようにする体制が必要なことは変わりない」と述べた。

私は当初この問題をカバーするのをためらった。問題があまりに複雑であり、、記事が衝撃的な事実を主張しているのに私には実否を確認できる手段がなかったからだ。Bloombergのチームがこの1年近くかけて探り出した問題について数時間で判断を下すのは難しい。Bloombergが記事発表の常道を踏んでいたすれば、こうしたカバーストーリーの場合、公表以前に数しれないほどの編集、推敲、ファクトチェックを受けていたはずだ。記者はいわば壁に頭をぶつけ、もうこれ以上何も報告するものがない状態になる。それから出版される。

もちろんBloombergももっとうまくやることはできただろう。たとえばNew York Timesが最近トランプ大統領のビジネスの税金問題でその取材過程をオープンにしたのがよい例だ。 Bloombergは結論を導き出すにあたって取材プロセスの透明性をさらに高めるべきだろう。ジャーナリズムは独占であってはならない。誰もが検証可能なオープンなものでなければならない。取材過程のオープンさを欠けばそれだけ読者の信用を失うことになる。

そこがこのような問題の報道で困難な部分だ。Bloombergの記事は、公平に言って、きわめて綿密に取材されており情報源も質が高いと思われる。しかし私が(他の読者もそうだと思うが)記事の内容を信用するかどうかはBloombergと取材チームを信用するかどうかにかかってくる。

フェイクニュースが溢れている現在、ジャーナリズムの未来のためにも、Bloombergの記事が決定的に間違っていたといった結果に終わらないよう私は望んでいる。

〔原文へ〕

(滑川海彦@Facebook Google+