WebアプリケーションのセキュリティをヘルプするロサンゼルスのSignal Sciencesが今日(米国時間2/5)、3500万ドルのシリーズCを発表した。

Lead Edge Capitalが、このラウンドをリードした(名前にleadがあるところがおもしろい)。そしてCRV、Index Ventures、Harrison Metal、およびOATVが参加した。同社によると、この投資で同社の調達総額は約6200万ドルになる。

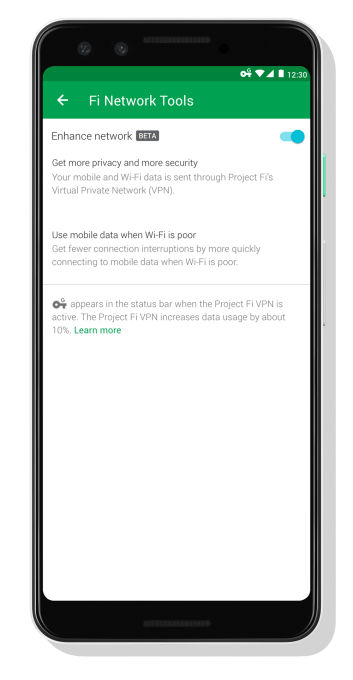

同社は、オンライン銀行やショッピングカート、メールなどなど、ありとあらゆるWebアプリケーションを保護する。同社のCEOで協同ファウンダーのAndrew Petersonによると、同社のセキュリティサービスは、アプリケーションを包む保護層やファイヤーウォールのような働きをする。

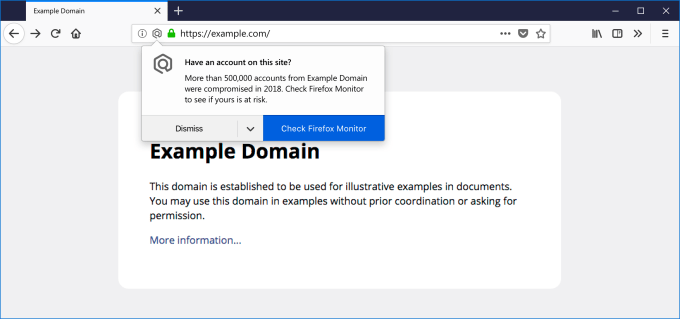

Petersenは曰く、“われわれはWebサイトやモバイルサイトを保護する。われわれのソフトウェアは、インターネットと、Webアプリケーションにやってくるトラフィックおよびそのすべてのデータの間に割り込む”。彼の説明は単純だが、今のインターネットはほぼ全域的に侵害が猛威を振るっているから、セキュリティはとうてい単純な問題ではない。

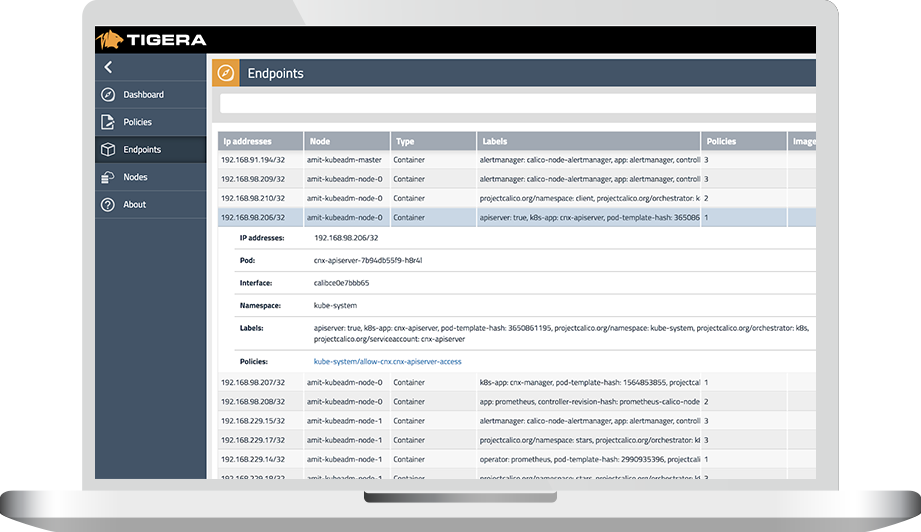

Signal Sciencesは、やってくるトラフィックの振る舞いを見て悪意の有無を判断する。Petersenはこう言う: “われわれは攻撃の情報に、その犯人が何をやろうとしているのか、という振る舞いを結びつける”。彼によるとこれによって、顧客は攻撃者の振る舞いを正しく理解し、自分のサイトに対して彼らが何をしようとしているのかを具体的に理解する。不審なアクティビティがあるたびに、それらが攻撃か否かをランダムに判定努力する、という大まかなやり方はしない。

Petersenは、現在の顧客数を明かさない。彼によると、大企業では複数の部門がそれぞれ独自のサイトを運営したりしているから、そんな企業を‘顧客数1’として数えるのは誤解を招くという。代わりに彼が挙げるのは、同社が保護しているアプリケーション数(1万以上)と、毎月調べるリクエスト数(約1兆)だ。大手企業の顧客には、Adobe、Under Armour、WeWorkなども含まれる。

同社の社員数は今150名で、Petersenによると毎年倍増しているそうだ。今回得た資金で、さらに社員数は増えそうだ。また、同社のセキュリティソリューションの特長を正しく知ってもらい、顧客をさらに増やしていくことも今後の課題だ。

“この会社を始めたのは、革新的な技術を作り出すためだ。われわれのソフトウェアとサービスを通じて、Webのセキュリティに対する顧客の理解や期待像を、これまでよりもレベルアップし、より正しいものにしていきたい”、とPetersenは言っている。