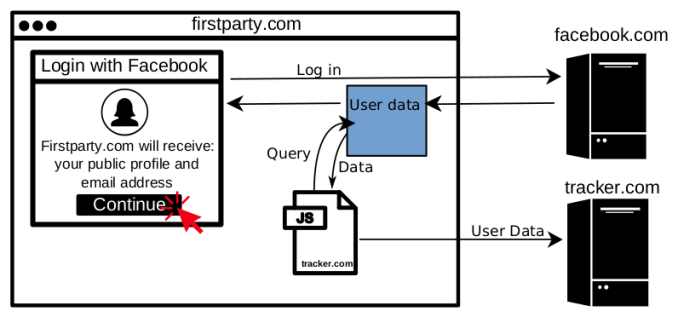

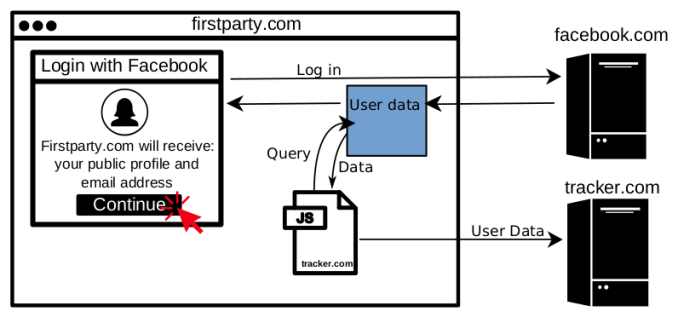

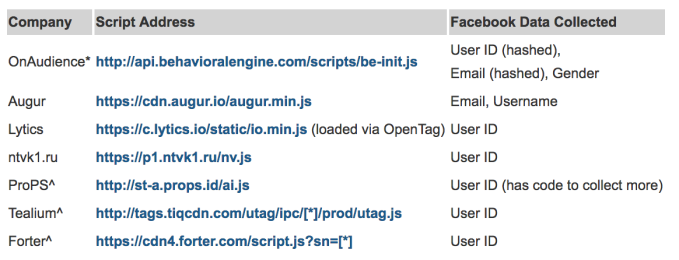

Facebook がTechCrunchに伝えたところによると、現在同社は、「Facebookでログイン」機能を利用しているウェブサイトに埋め込まれたサードパーティー製Javascriptトラッカーが、Facebookのユーザーデータを取得できることを指摘したセキュリティー調査報告書を精査している。このバグを悪用すると、ユーザーが登録していれば、名前、メールアドレス、年齢層、性別、地域、プロフィール写真などを収集できてしまう。トラッカーがこのデータを何に使っているのかは不明だが、こうしたトラッカーを売っているTealium、AudienceStream、Lytics、ProPSといった会社は、集めたユーザーデータを使った収益化サービスをサイト管理者向けに販売している。

ウェブサイト上位100万件のうち悪意のあるスクリプトが見つかったサイトが434件あった、フリーランサーサイトのFiverr.com、カメラ販売のB&P Photo And Video、およびクライドデータベース・プロバイダーのMongoDBらの名前もあった。Steven EnglehardtがPrinstonのCenter For Information Technology PolicyがホストしているFreedom To Tinkerのチームと協力して調べた。

一方、コンサート発見サイトのBandsInTownは、同社のAmplifiedという広告アプリをインストールしているサイトの埋め込みスクリプトに、「Facebookでログイン」のユーザーデータを送り込んでいたことがわかった。サイトにロードされたBandsInTownの透明iFrameがユーザーデータを取り出し、埋め込みスクリプトがアクセスできるようにする。その結果BandsInTownを使っている悪質サイトは訪問者の個人情報を知ることができる。BandIn Townのこの脆弱性はすでに修正されている。

TechCrunchは、今もFacebookから「調査して後に連絡する」という以上の正式声明を待っている。今日(米国時間4/18)の午前にこの問題をMongoDBに伝えたところ、同社は調査した結果として次の声明を送ってきた。「サードパーティー製ツールがトラッキングスクリプトを利用してFacebookのユーザーデータの一部を収集していたことを、当社は認識していなかった。われわれはスクリプトの出所を突き止め、すでに停止した」

BandsInTownは私に、「BandsInTownは許可されていないデータをサードパーティーに提供することはない。当社の広告フラットフォームで動作していたスクリプトに脆弱性がある可能性を示す調査会社からのメールを見て、直ちに適切な作業をおこない、問題は全面的に解決している」。Fiverrからは本稿執筆時点で回答がない。

一連のデータセキュリティー欠陥の発覚は、Facebookが痛手を受けている時期に重なった。 Cambridge Analyticaスキャンダルから立ち直ろうとしている CEO Mark Zuckerbergは、つい最近議会で証言し、Facebookは、欧州のGDPR法に準拠するべくプライバシーの仕様を変更した。しかしFacebookが最近実施したユーザーデータを保護するためのAPI変更は、上記の脆弱性を防止できなかった。そして現在は、Facebookユーザーがサイトにいる間だけでなく、インターネットのどこにいても追跡される方法があるという、ほとんど知られていなかった事実に注目が集まりつつある。

「ユーザーがウェブサイトに自分のソーシャルメディアのプロファイルを渡すと、その人はそのウェブサイトを信用しただけでなく、サイトに埋め込まれているサードパーティーも信用したことになる」とEnglehardtは書いている。下の表は、トラッカーがユーザーから何を引き出しているかを示している。最近Freedom To Tinkerは、OnAudienceに対して別のセキュリティー問題について警告し、その結果同サービスはユーザー情報の収集を中止した。

FacebookがAPIを十分に監視していれば、こうしたトラッカーを見つけ出し悪用を未然に防いでいたかもしれない。現在同社はAPI監査を強化して、Cambridge Analyticaにユーザーデータを渡した手口を真似るデベロッパーを探し出そうとしている。さらにFacebookは、デベロッパーがアプリ固有のユーザーIDを使ってその人物のFacebookユーザーIDを突き止めることを阻止するために、システムを変更することができるはずだ。

この種の暴露はユーザーの大規模な反発につながることが多い。ここ数年、世間はウェブ周辺で自分のデータが無許可で利用されている状況に甘んじてきた。矢面に立たされているのはFacebookだが、Googleのような他のIT巨人たちも、ユーザーデータに依存し、容易には監視できないデベロッパープラットフォームを運用してる。そして、なんとか広告で稼いで生き残ろうとするニュース発信者たちは、怪しげな広告ネットワークやトラッカーに走りがちだ。

Zuckerbergが標的になりやすいのは、Facebookのファウンダーである彼が今もCEOを務めているからだ。評論家や規制当局は、Facebookの失敗をZuckerbergの責任にできる。しかし、ユーザーデータの扱いが大雑把な企業はどこも覚悟しておいたほうがいい。

[原文へ]

(翻訳:Nob Takahashi / facebook )