9月といえばAppleが新製品を出す月だ。新しいiPhoneだけでなく、Apple Watchその他のハードウェアもお披露目されるだろう。しかしそれを動かすソフトウェアが同様に重要だ。

今年6月、Appleは恒例のWWDCデベロッパー・カンファレンスでiOS 12とmacOS Mojaveを発表した。このアップデートの重点はセキュリティーとプライバシーの改善に置かれていた。

明日のビッグ・イベントを控えて、Appleのソフトウェア・アップデートの内容を確認しておこう。

macOS Mojave

macOS MojaveはMac OSとして6代目のプロダクトとなる。モハーベはカリフォルニアで有名な観光スポットでもあるモハーベ砂漠にちなんでいる。 ダークモード、同種のファイルを整理してくれるスタック、FaceTime通話などの機能が新しい。

Safariブラウザはフィンガー・プリンティング、クロスサイト・トラッキングを防止する

こういう意味だ: Safariは新しい スマート・トラッキング防止システムを採用した。広告主はブラウザにユニークな値を割り当て、サイトを超えてユーザーを追跡するというテクニックを使っていたが、新しいSafariはこれを困難にする。Facebookのようなソーシャル・メディアもユーザーがあちこちのサイトで行う「いいね!」入力や記事共有などを通じてユーザーの動向を非常に詳しく把握してきた。

重要性は? トラッキング防止機能は、広告システムがブラウザに「フィンガープリント」と呼ばれるユニークな値を割り当てることを防ぐ。つまり特定のユーザーに向けたターゲット広告を表示することが難しくなる。ブラウザのフィンガープリントを取ることはプライベートないしシークレット・モードのブラウジングでも効果があった。フィンガープリンティングが困難になれば、広告システムが詳しいユーザー・プロフィールを作ることも難しくなる。

カメラ、マイク、バックアップにユーザーの許可が必要になった

こういう意味だ:アプリがカレンダーや連絡帳にアクセスするするときはユーザーの許可を求める。これと同様にMojaveではたとえばFaceTimeがカメラ、マイク、位置情報、バックアップなどにアクセスする際に、まずユーザーの許可を求めてくる。

重要性は?アプリの実行権限に対する制限を強化したことで、アプリが勝手にカメラやマイクをオンにしたりすることを防ぐ。一部のアプリは密かにマイクを起動してテレビ広告が流れるのを探知したり、マルウェアがカメラを乗っ取ってスパイ行為を働いたりするという。カメラやマイクだけでなく、バックアップ(多くの場合暗号化されていない)へのアクセスにも明示的許可が必要になれば、マルウェアがユーザーのデータを盗み出すのを防ぐために効果的だ。

iOS 12

WWDCでプレビュー版が公開されたiOS 12はiPhones 5s、iPad Air(1、2)以降など既存のデバイスにインストールでき、そのパフォーマンスを大きく改善する。 また 新しいマップ、通知の改良、AIKitのアップデートなどが含まれる。

Pパスワード・マネージャーが使い回しを警告する

こういう意味だ: iOS 12のデフォールトのパスワード・マネージャーはユーザーが入力するパスワードをすべて保存し、簡単にアクセスできるように管理する。この際、異なるサイトやアプリで同じパスワードを使っている場合、警告を発する。

重要性は? パスワードの使い回しは深刻な問題だ。ユーザーはとかくすべてのサイトで同じパスワードを使おうとする。ハッカーはセキュリティーがいちばん弱いサイトを破るだけでユーザーのすべてのサイトにアクセスできるようになってしまう。iOS 12はパスワードが弱すぎる場合、またパスワードを使い回している場合に警告する。パスワード・マネージャーに保存されたパスワードは指紋ないしパスコードで簡単に取り出すことができる。

2要素認証のコードが自動補完される

こういう意味だ: ユーザーが2要素認証を行うとサイト側から認証用のワンタイムパスコードが送られてくる。パスコードがSMSやプッシュ通知で送信された場合、 iOS 12は自動的にそのコードをログインボックスに入力する。

重要性は? 2要素認証はログインにあたってユーザー名、パスワードに加えてされにもう一つのレイヤーを要求する。これはセキュリティーの向上のために効果的だが、残念ながら普及率は低い。パスコードを受け取っていちいち入力するのが面倒だからだ。iOS 12の自動補完機能はセキュリティーを強化しつつ、ユーザーにとって苛立たしい手順を踏む必要をなくし、ログインをスムーズにする。

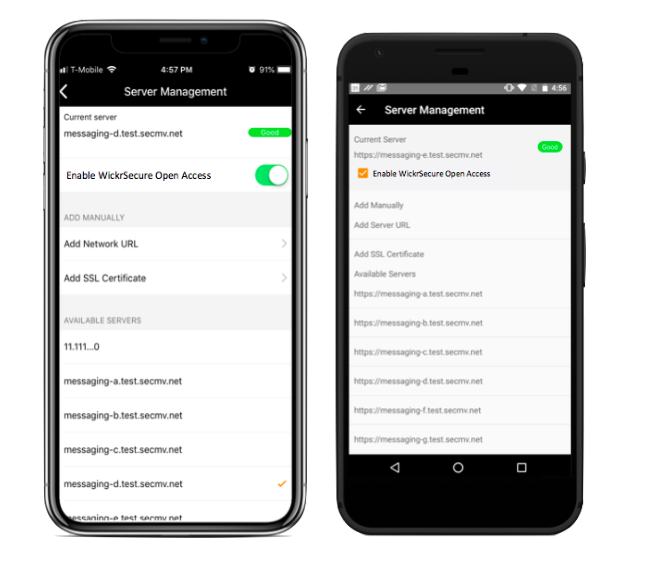

USB制限モードがさらに強化された

こういう意味だ:セキュリティー機能のアップデートにより、iPhoneないしiPadが1時間以上ロックされている場合USBポート、ヘッドホン・ポートを含め、デバイスに接続されたアクセサリーは同じくロックされる。

重要性は? これはiOS 11.4.1に対する追加オプションだが、iOS 12では標準的に採用されるはずだ。これにより捜査当局やハッカーがデバイスからデータを盗み出すことがさらに困難になる。デバイスの内容は暗号化されているためAppleでさえ正しいパスワードなしにコンテツを解読することはできない。しかしブルートフォース(総当たり)法でパスワードを探り当てるGrayKeysのようなシステムが登場していた。新機能はこうした方法をあらかた無効にするはずだ。

Appleのプレスイベントは太平洋時間で午前10時〔日本時間13日午前2時〕にスタートする。

画像:Getty Images

〔原文へ〕